目前世界上主流的关系型数据库,诸如����� �������Ƴ����������� �������Ƴ������������ �������Ƴ������������ �������Ƴ�������Oracle、Sybase、Mic����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������rosoft SQL Se����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������rver、IBM DB2/Informix等数����� �������Ƴ������������ �������Ƴ������������ �������Ƴ����������� �������Ƴ�������据库数据库都具有以下特征:用户帐号及密����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������码、校验系统、优先级模型和����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ������控制数据库的特别许可、内置����� �������Ƴ������������ �������Ƴ������������ �������Ƴ����������� �������Ƴ������命令(存储过程、触发器等)、唯一的脚本����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������和编程语言(例如PL/SQL、Transacti����� �������Ƴ����������� �������Ƴ������������ �������Ƴ������������ �������Ƴ�������on-SQL、OEMC等)、中间件、网络协议、����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������强有力的数据库管理实用程����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������序和开发工具。 数据库领域的安全措施通常包括:身����� �������Ƴ������������ �������Ƴ����������� �������Ƴ����������� �������Ƴ�������份识别和身份验证、自主访问控制和强制访问����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������控制、安全传输、系统审计、数据库存储加密����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������等。只有通过综合有关安全����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������的各个环节,才能确保高度安全����� �������Ƴ������������ �������Ƴ������������ �������Ƴ����������� �������Ƴ�������的系统。

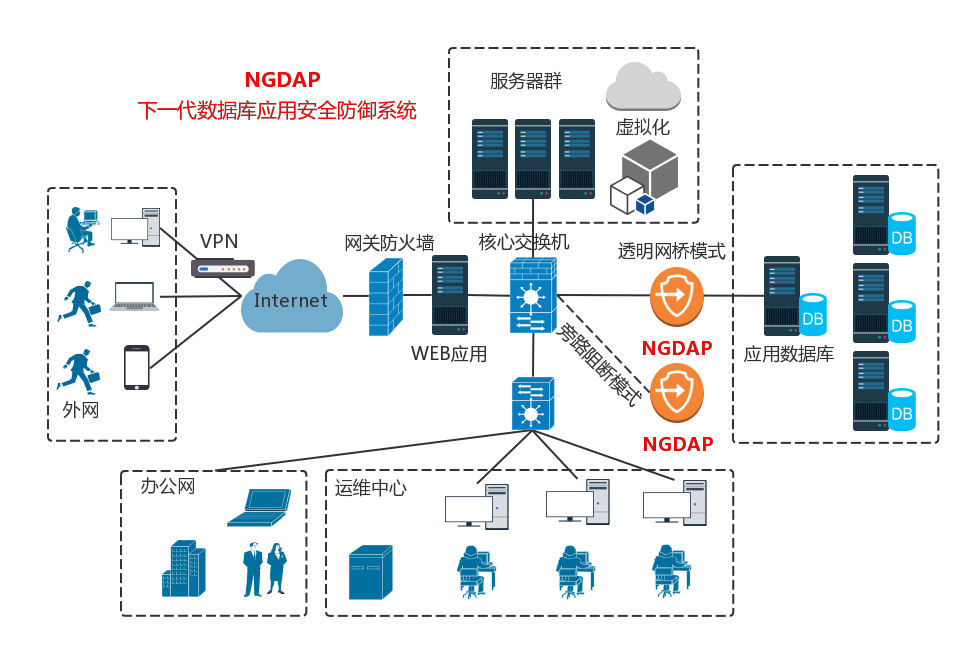

汉领下一代数据库应用安全防御系统(简称NGDAP)是杭州汉领信息科技有限����� �������Ƴ����������� �������Ƴ������������ �������Ƴ������������ �������Ƴ�������公司自行研制开发的新一代数据防护系统。����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������NGDAP通过对访问数据库的����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������数据流进行采集、分析和识别。实时监视数据库的运����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������行状态,记录多种访问数据库行为,发现对数据库的����� �������Ƴ����������� �������Ƴ����������� �������Ƴ������������ �������Ƴ�������异常访问,并进行及时的阻断。

网络防火墙

数据库网络防火墙主要基于网络行为����� �������Ƴ������������ �������Ƴ������������ �������Ƴ����������� �������Ƴ�������的控制,基于TCP五元组来实现,根据五元组内的源地址,目����� �������Ƴ������������ �������Ƴ������������ �������Ƴ����������� �������Ƴ�������标地址,源端口,目标����� ����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ��������������Ƴ����������� �������Ƴ����������� �������Ƴ����������� �������Ƴ������������ �������Ƴ��������端口,传输层协议进行策略控制。

准入防火墙

通过白名单自学习进行访问准入规则的固化(����� �������Ƴ������������ �������Ƴ����������� �������Ƴ������������ �������Ƴ������自动学习到数据库访问行为的五元素—����� �������Ƴ����������� �������Ƴ������������ �������Ƴ������������ �������Ƴ�������访问源地址异常,访问源主机名称异常,访问源用户����� �������Ƴ����������� �������Ƴ����������� �������Ƴ������������ �������Ƴ������名称异常,访问工具名称异常,登录帐号名����� �������Ƴ������������ �������Ƴ������������ �������Ƴ����������� �������Ƴ�������称异常,固化安全规则),未被匹配到的数����� �������Ƴ����������� �������Ƴ������������ �������Ƴ������������ �������Ƴ�������据库接入行为都会进行实时的预警和����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������阻断会话,在不影响性能和修改数����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������据库的情况下,通过持续跟踪所有数据库操����� �������Ƴ������������ �������Ƴ����������� �������Ƴ����������� �������Ƴ�������作来识别未授权的活动或可疑的活动,并����� �������Ƴ������������ �������Ƴ������������ �������Ƴ����������� �������Ƴ�������及时阻断,避免数据库遭受网络攻����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������击,从根本上解决数据库恶意访问威胁。

行为防火墙

可以精准的追踪到用户的SQL语句命令����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������,可以对来源、目标库、目标表和指定����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������行为进行控制,防止高危违规操作和误操作����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������。

业务防火墙

学习阶段,它会记录分析并统计所有的应用程序发来的����� �������Ƴ����������� �������Ƴ������������ �������Ƴ����������� �������Ƴ�������查询请求,将其自动添加到白名单中来,����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������用户可以确认并调整白名单的内容����� �������Ƴ������������ �������Ƴ������������ �������Ƴ����������� �������Ƴ�������。切换到主动防御模式后,数据库防火����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������墙首先会对发来的请求数据进行标准化处理,然后将处����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������理后的数据送往模式匹配引擎中,跟白名单中的����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������数据进行比较,如果匹配到相关����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������规则,则认为是合法请求,该数据会被传����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������递到真实的数据库中进行查询,并最后返回给应用程序����� �������Ƴ����������� �������Ƴ������������ �������Ƴ����������� �������Ƴ�������;如果不匹配相关规则,则做出告警或者阻断响应,彻����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������底解决SQL注入、APT����� �������Ƴ������������ �������Ƴ������������ �������Ƴ������������ �������Ƴ�������等攻击。

部署方式